Sécurisation de l’accès à PostgreSQL

Un client peut souhaiter ouvrir un accès sur son PostgreSQL à partir d’un poste autre que celui du serveur (BI, requêtage, Jasper Studio, etc..). Afin de gérer ce type accès, une documentation complète est disponible sur le sujet :

Procédure Technique 1Life - Configuration réseau jasper - formation

Les commandes openprod-config-jasper & postgres-config ont été réécrites dans ce sens.

Commande open-config-jasper

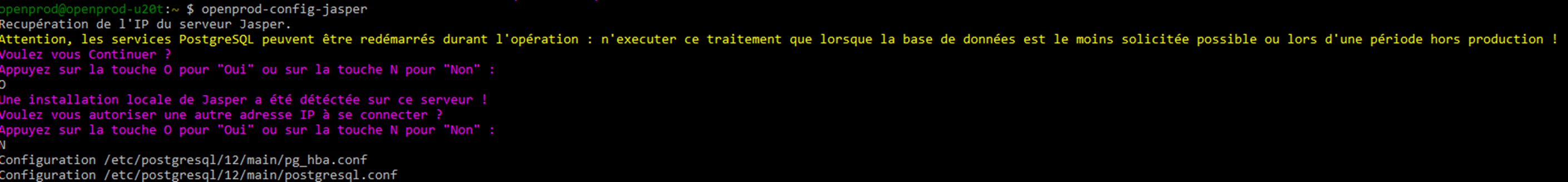

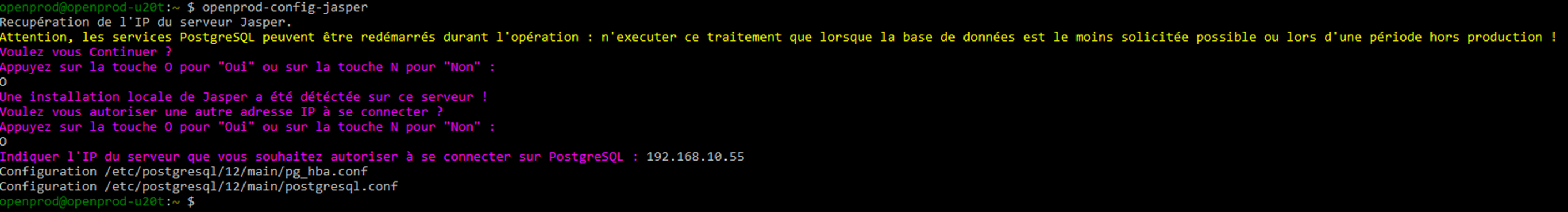

La commande openprod-config-jasper permet d'ouvrir l'accès de PostgreSQL à des utilisateurs externes (Power BI, Jasper Studio, etc...). Elle permet de prendre en compte une nouvelle adresse IP et ce, même si le serveur Jasper est installé sur le serveur Open-Prod (config mono serveur).

Au lancement de la commande, le programme détecte si Jasper est installé localement et propose d’autoriser une autre adresse IP. En répondant « N » à la question « Voulez-vous autoriser une autre adresse IP », le programme se contente de vérifier que le serveur Japser local a les bons droits dans les fichiers et se termine.

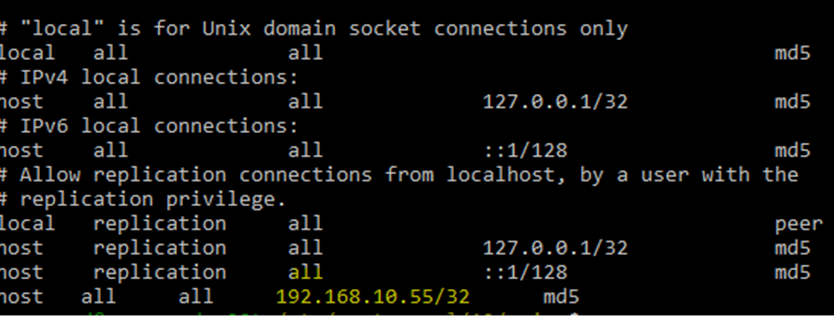

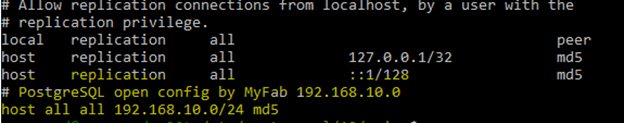

En répondant « O » à la question « Voulez-vous autoriser une autre adresse IP », le programme demandera de saisir l’adresse IP souhaitée et implémentera automatiquement le fichier pg_hba.conf.

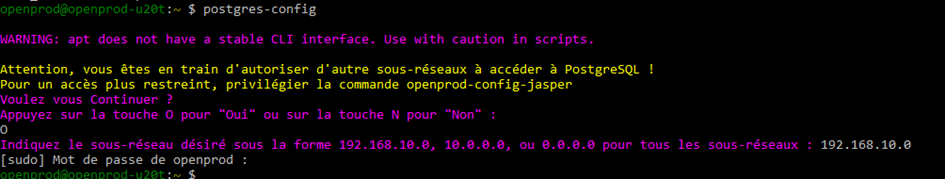

Commande postgres-config

Initialement prévue pour ouvrir tous sous-réseaux à l’accès PostgreSQL (0.0.0.0/0), la commande a été remaniée afin de limiter les accès sur PostgreSQL. Elle demande à présent le sous-réseau que l’on souhaite autoriser.

Résultat :

Résultat :

Dans la mesure du possible, tendre à réduire au maximum le nombre d’utilisateurs pouvant avoir accès à PostgreSQL depuis le réseau. Une bonne connaissance du contexte réseau (VPN, adresse IP publique/locale, etc..) du client reste nécessaire. Le client doit toujours avoir conscience que toutes IP définies dans ce fichier peut avoir accès à PostgreSQL en dehors de l’ERP.